PaloAlto | LDAP-Server

1. Install Domain Controller-AD

2. Configure DNS

3. Create user ( pa@training.lab ) di AD, lalu properties add memeber of :

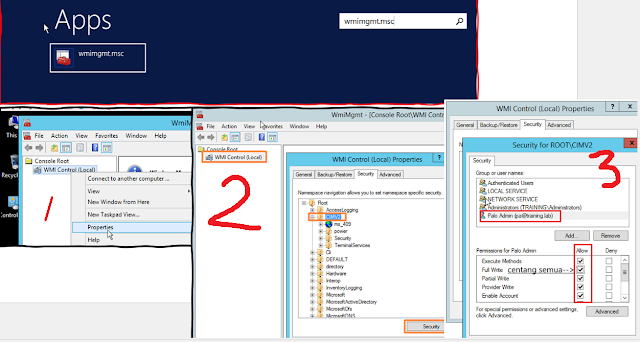

4.Lalu buka VMI control dengan ketik di search app: wmimgmt.msc lalu klik kanan VMI Control (local) lulu pilih properties, Pilih tab Security , Klik Security tambahkn user pa@training.lab dan kasih centang semua permission.

5. Create OU, user dan Group di AD

Done..

Tahap-2

1. Seting PaloAlto Firewall

Tahap-2

1. Seting PaloAlto Firewall

Device | Setup | Services Klick (Service Route Configuration) , pilih Custom, lalu aktifkan /centang:

DNS : interface ether1/2 (Inside)

Keberos : interface ether1/2 (Inside)

LDAP : interface ether1/2 (Inside)

UID-Agent : interface ether1/2 (Inside)

DNS : interface ether1/2 (Inside)

Keberos : interface ether1/2 (Inside)

LDAP : interface ether1/2 (Inside)

UID-Agent : interface ether1/2 (Inside)

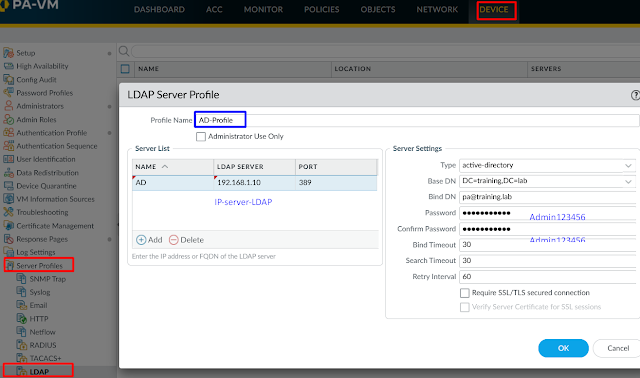

2. Device | Server Profile | LDAP (Profile Name)

3. Create Authentication Profile

4. User Identification (User Mapping | User ID Agent)

Sampai tahap ini lakukan Commit terlebih dahulu, lalu lanjut setingan berikutnya.

5. User Identification (User Mapping | Server Monitor)

Setelah di Commit, Verifikasi kembali hasilnya apakah sudah Connected, seperti screenshot dibawah.

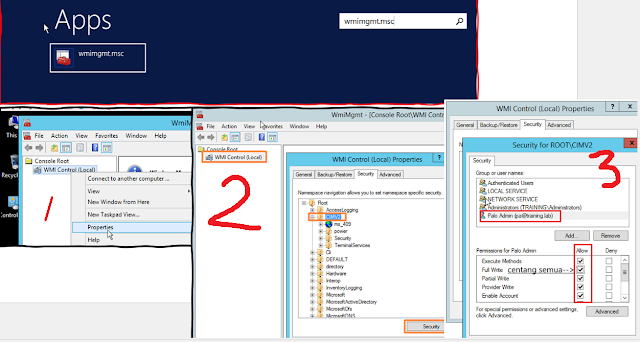

6. Setting User Identification (User Mapping | Group Mapping Monitor | Server Profile)

7. User Identification (User Mapping | Group Mapping Monitor | Group Include List). Pada TAB ini (add +) user -group ke sebalah kanan, seperti screenshot dibawah ini.

Catatan: Jika user dan group AD belum kelihatan di list firewall, coba di server AD firewall-nya dimatikan (disable) dan cek pastikan semua setingan di Palo sudah benar.

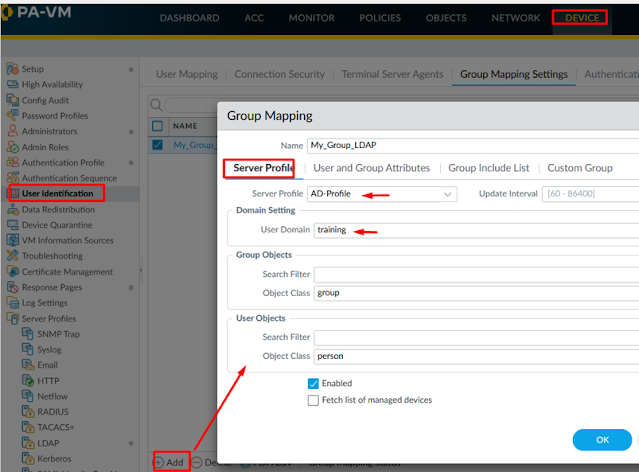

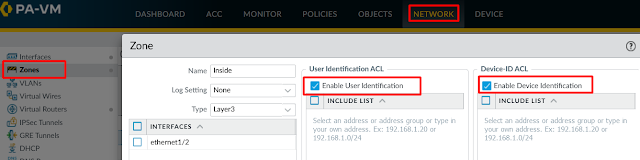

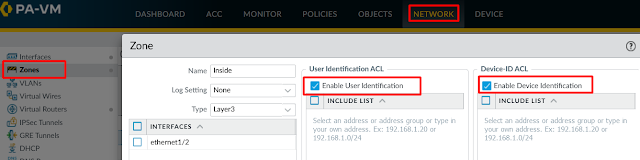

8. Langkah terahir, aktifkan (Enable User Identification dan Enable Device Identification) pada Zone Inside.

Tahap-3

1. Create Host (A) maping server to DNS di AD-Server

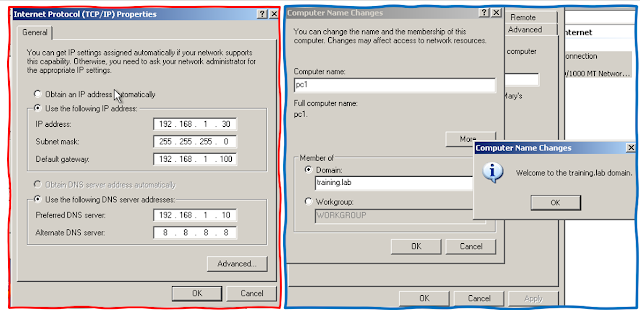

2 Joint to Domain userPC (berikut IP address dari PC nya)

3. Tambahkan group-user dari AD-server ke Authentication List ini Device| Authentication Prifle (Advanced)

4. Seting Policies Security dan Authencticationn (Security). Disini penting untuk menentukan source user yang akan diberi akses berdasarkan user.

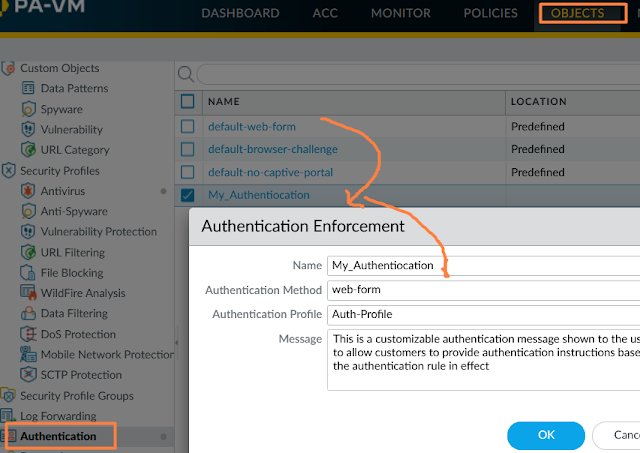

5. Seting Object | Authenctication Form

6. Seting Policies Security dan Authenctication (Authentication)

Selesai

Verifikasi

admin@PA-VM>show user server-monitor statistics

admin@PA-VM>show user ip-user-mapping all

Monitor | Object | Traffic

Finish....!!!

Posting Komentar untuk "PaloAlto | LDAP-Server "