Cisco | Security Layer 2

Cara Mitigasi Serangan di Switch Cisco.

Cara Mitigasi Serangan di Switch Cisco.

Kita akan bahas mengenai keamanan jaringan dengan beberapa fitur yg ada di switch Cisco yang bisa kita konfigurasi. Untuk pembahasan ini kita akan bahas beberapa celah yg memungkinkan jaringan kita akan disusup oleh attaker, ada 5 fitur yg bisa kita bisa konfig.

1. Hooping VLAN

Biasanya kebanyakan orang yg tidak terlalu memperhatikan keamana jaringan, saat konfigurasi switch tidak terlalu memperhatikan native-vlan nya(default vlan1). jadi sering mengabaikan native-vlan tetap pada vlan1, ini bs memicu celah bagi si attacker untuk menyerang jaringan kita dengan masukkanya si attacker ke vlan1 maka celah ini bisa digunakan untuk masuk ke vlain lain cara hooping vlan (loncat dari vlan1 ke vlan 2 atau ke vlan lain).

Attack mencoba mem-bypas router dengan mengakses vlan lain tanpa melalui router dengan metode double tagging, tag depan adalah vlan1 dan vlan kedua adalah nomor vlan target. Untuk memitigasi hal ini kita harus me-mitigasi beberapa hal untuk menambah keamana jaringan kita, al.

- Native-vlan (vlan 1) sebaiknya diganti ke nomor vlan lain. Misal native-vlan adalah vlan1, kt bs ganti ke vlan vlan 99.

- Port yg tidak dipakai (nganggur) sebaiknya portnya di shutdown, lalu dimasukan ke vlanyg tdk dipakai (unused port).Berikut konfigurasinya :

Mengganti native vlan (vlan1 ) ke vlan 99

SW1-HO(config-if)#int g1/0/24

SW1-HO(config-if)#description “Link to Rtr-HO”

SW1-HO(config-if)#switchport trunk encap dot1q

SW1-HO(config-if)#switchport trunk allowed vlan 10,20,30,161

SW1-HO(config-if)#switchport trunk native vlan 99

SW1-HO(config-if)#switchport mode trunk

Men-shutdown port yg tdk kepakai dan memmasukkan ke vlan yg tidak kita pakai.

SW1-HO(config-if-range)#int range g1/0/21 - 23

SW1-HO(config-if-range)# description “unused ports”

SW1-HO(config-if-range)#shutdown

SW1-HO(config-if-range)#switchport mode access

SW1-HO(config-if-range)#switchport access vlan 88

SW1-HO(config-if-range)#end

2. DHCP spoofing

Salah satu cara untuk mencegah ancaman IP DHCP Spoofing / DHCP palsu adalah dengan mengaktifkan DHCP snooping di switch. Seorang Network Enginer dapat menentukan port mana saja yang dapat dipercaya (trusted) untuk menyebarkan DHCP.

Rogue DHCP server adalah server DHCP yang tidak semestinya ada dan dapat dimanfaatkan oleh hacker/cracker untuk umumnya melakukan yang namanya man-in-middle attack. kadang si attacker mencoba menginstall dhcp service di PC nya lalu menaearkan layanan dhcp ke si target. Ketika si target menerima dhcp dari si attacker, ini pintu masuk bg si attaker untuk menyerang.

Dengan Rouge DHCP maka seorang hacker dapat saja melakukan DoS terhadap network sehingga komputer client tidak dapat terkoneksi dengan jaringan komputer dengan cara memberikan IP address yang tidak valid ke komputer client atau bisa juga melakukan man-in-middle attack dengan cara membelokan default gateway ke mesin hacker.

Berikut Topologi-nya:

Berikut Konfigigurasi

Router R-DHCP-ALSI

hostname R-DHCP-ALSI

ip dhcp excluded-address 172.16.10.254

ip dhcp excluded-address 172.16.20.254

ip dhcp pool vlan_10

network 172.16.10.0 255.255.255.0

default-router 172.16.10.254

dns-server 172.16.10.254 8.8.8.8

exi

ip dhcp pool vlan_20

network 172.16.20.0 255.255.255.0

default-router 172.16.20.254

dns-server 172.16.20.254 8.8.8.8

exi

interface gi0/0

no sh

exit

interface gi0/0.10

encapsulation dot1Q 10

ip address 172.16.10.254 255.255.255.0

exit

interface gi0/0.20

encapsulation dot1Q 20

ip address 172.16.20.254 255.255.255.0

exit

interface gi0/0

duplex full

Router R-DHCP-PALSU

hostname R-DHCP-PALSU

ip dhcp excluded-address 172.16.100.254

ip dhcp excluded-address 172.16.200.254

ip dhcp pool vlan_10

network 172.16.100.0 255.255.255.0

default-router 172.16.100.254

dns-server 172.16.100.254 8.8.8.8

exi

ip dhcp pool vlan_20

network 172.16.200.0 255.255.255.0

default-router 172.16.200.254

dns-server 172.16.200.254 8.8.8.8

exi

interface gi0/0

no sh

exit

interface gi0/0.10

encapsulation dot1Q 10

ip address 172.16.100.254 255.255.255.0

exit

interface gi0/0.20

encapsulation dot1Q 20

ip address 172.16.200.254 255.255.255.0

exit

interface gi0/0

duplex full

Konfigurasi Switch (SW1)

ip dhcp snooping

no ip dhcp snooping information option

ip dhcp snooping vlan 10,20interface ra gi1/1

ip dhcp snooping trust

exit

int range gi1/1-2

switch trunk encapsulation dot1q

swi mode trunk

exit

vlan 10

name VLAN_10

exit

vlan 20

name VLAN_20

exit

int range gi0/0-1

switchport mode access

switchport access vlan 10

exit

int range gi0/2-3

switchport mode access

switchport access vlan 20

exit

[ Opsional, bisa dkonfig bisa tidak ]

interface range gi0/1-3

ip dhcp snooping limit rate 15

exit

VERIFIKASI:

#sh ip dhcp snooping

#sh ip dhcp snooping binding vlan xx

#sh ip dhcp snooping statistics

#sh ip dhcp snooping binding

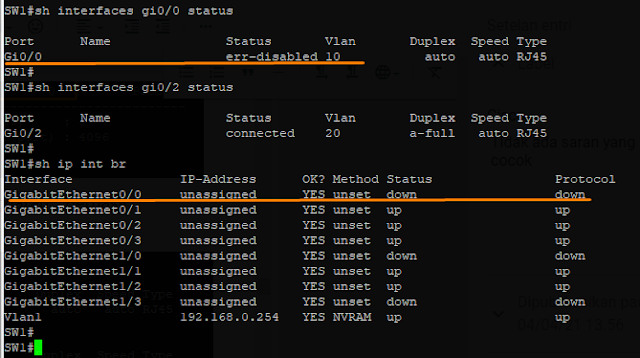

Setelah pc dapat IP dari dhcp mka lakukan verifikasi, apakah MAC nya sdh kebaca..

#sh ip dhcp snooping statistics

#sh ip dhcp snooping binding

Setelah pc dapat IP dari dhcp mka lakukan verifikasi, apakah MAC nya sdh kebaca..

3 Port-Security

Fungsinya adalah untuk mitigasi MAC-spoofing atau MAC bohongan/aplsu, artinya setiap port dapat dipesan untuk port address tertentu saja, sehingga apabila ada penyusup (dengan MAC-address yg berbeda) yang menghubungkan perangkatnya pada port yg sudah dipesan sebelumnya, maka secara otomastis port tersebut bs shutdown, atau bisa paket yg dikirim akan diabaikan tanpa ada respon.

Jika port-security tidak dikatifkan maka si attacker bisa setiap saat gonta-ganti mac-address nya sehingga memenuhi address table, mengakibatkan si swith tdk bs lg learning.

Jika port-security tidak dikatifkan maka si attacker bisa setiap saat gonta-ganti mac-address nya sehingga memenuhi address table, mengakibatkan si swith tdk bs lg learning.

Ada dua cara yang digunakan untuk mendaftarkan mac-address dari end devices yang diijinkan kedalam switch.

- Static Secure MAC address, memasukan sendiri mac-address device pada port yang bersangkutan.

- Sticky Secure MAC address, device pertama yang mengirimkan sebuah paket ke switchlah yang akan dicatat mac-addressnya dan didaftarkan. tidak ada ketentuan paket yang dikirimkan apakah paket ping,arp,dll.

Selain itu, ada tiga hukuman (violition) yang dapat diterapkan pada port security apabila ada MAC address yang tidak terdaftar berusaha mengakses port.

1. Shutdown, saat terjadi pelanggaran, port akan dimatikan.(default port-security), Ketika ada pelanggaran ada notofokasi

2.Protect, Interface yang menerapkan violation protect, akan membuang (drop) paket yang dikirim oleh host yang tidak dijinkan. Ketika ada pelanggaran ini tidak ada notifikasi.

3.Restrict, port akan tetap menyala dan hanya device yang tidak didaftarkan yang tidak bisa mengakses port. Ketika ada pelanggaran ada notofokasi

Konfig Switch

int ra gi0/0-1

switchport mode access

switchport access vlan 10

switchport access vlan 10

switchport port-security

switchport port-security mac-address sticky

switchport port-security violation shutdown

exit

int gi0/2

switchport mode access

switchport access vlan 20

switchport access vlan 20

switchport port-security

switchport port-security mac-address sticky

switchport port-security violation restrict

exi

int gi0/3

switchport mode access

switchport access vlan 20

switchport access vlan 20

switchport port-security

switchport port-security mac-address 00:50:79:66:68:79

switchport port-security violation protect

exit

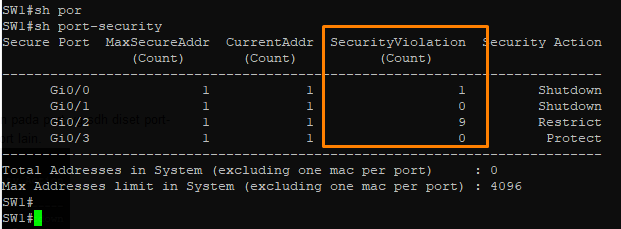

VERIFIKASI:

sh port-security

sh port-security int gi0/0

sh port-security address

lakukan verifikasi

nampak diatas bahwa belum ada pelanggaran yg ditemukan. Sekarang cb PC baru lalu colok ke po int gi0/0 dan gi0/2 secara gantian dan set ip statik (vlan 10, dan vlan 20). setelah cb ping ke komputer lain. nah lalu kembali ke switch cb verifiksi ada tidak pelanggaran (violition)??

Ditemukan bahwa port Gi0/0 ada pelanggaran. Artinya ada komputer lain (dgn MAC tdk terdaftar pada port gi0/0) mecoba mencolokan perangkatnya lalu ping ke host lain. Alhasil port security mendeteksi dan prt tersebut menjadi shutdown. Berhasil

Lanjut cek port interface Gi0/0, harusnya ditemukan error-disable dan shutdown.

Noted: Perintah dibawah ini berfungsi, apabila port switch yg sdh shutdwn, maka dalam hitungan 30 detik port tersebut akan auto-recovery menjadi up, tanpa perlu kita ketik no shutdown.

errdisable recovery cause security-violation

errdisable recovery cause psecure-violition

errdisable recovery interval 60

errdisable recovery cause security-violation

errdisable recovery cause psecure-violition

errdisable recovery interval 60

#show errdisable recovery

Kesimpulannya:

Port yg sdh diaktifkan port-security maka port tersebut akan membindin MAC-add host. lalu jika ada kompter lain dicolok maka komputer tersebut tdk dikenali dan port switch bisa shutdown, (tergantung violition yg diterapkan).

4. Dynamic ARP Inspection (DAI)

Enable Dynamic ARP Inspection (DAI) digunakan untuk mencegah ARP spoofing di layer 2. Artinya ketika ARP Inspection ini diaktifkan maka kita tidak bisa lg mengganti IP komputer kita selain IP yg sdh tercatat di ip dhcp snooping binding. Misalnya sebelumnya IP pc kita yg didapat dar DHCP 192.168.10.4 lalu kita ganti ke 192.168.10.5 dengan manual, maka jika ini dilakukan maka PC kita tdk bs terhubung ke jaringan. Karena IP dan MAC sebelumnya sdh direcord di IP DHCP snoofing pd swith, jadi hasilnya tdk match. Contohnya softwarenya NetCut, mengarahin si target ke alamat si attacker.

Noted: ARP adalah Adddress Resolution Protocol fungsinya untuk me-mapingkan IP address ke MAC address. IP address adalah protocol alamat pada Layer 3, sedangkan MAC address alamat protocol di ethernet Layer 2.

Untuk lab nya masih lanjutan dari semua lab diatas, karena DAI bisa jalan ketika Port-Security dan DHCP snooping sudah jalan, dan disini hanya menambah perintah DAI nya saja.

Sebelum kita konfigurasi DAI, kt verifiasi

Nampak bahwa pd screnshot diatas salah satu PC dgn MAC add: 00:50:79:66:68:77 dgn IP = 172.16.10.1. lalu kt cb ganti ip nya menjadi statik, dan lakukan ping ke host lain.

Ganti dari ip secara staik 172.16.10.1 menjadi 172.16.10.11 dan ping ke vlan lain, mash bisa. nah ini yg mau kita lakukan diamana user kt tdk ijinkan ganti IP nya walapun dgn komputer yg sama. Solusinya adalah dgn cara aktifkan DAI.

So setlah DAI daktifkan ketika ada user cb ganti ip secara statik mk user akan terputus dari jaringan, kenapa?...karena MAC nya sebelumnya sdh ke-record di dhcp snooping binding.

So setlah DAI daktifkan ketika ada user cb ganti ip secara statik mk user akan terputus dari jaringan, kenapa?...karena MAC nya sebelumnya sdh ke-record di dhcp snooping binding.

Langsung kt ke LABnya dan berikut tambahan konfigurasinya. (yg tebal artinya hanya command itu sj yg diketik) karena ip snooping td kt sdh konfig.

SW1(config)#ip dhcp snooping

SW1(config)#no ip dhcp snooping information option

SW1(config)#ip dhcp snooping vlan 10,20,30SW1(config)#ip arp inspection vlan 10,20

SW1(config)#interface ra gi0/0

SW1(config-if)#ip dhcp snooping trust

SW1(config-if)#ip arp inspection trust

S2960(config-if)#exit

.

SW1(config)#interface range gi0/1-3

SW1(config-if-range)#ip dhcp snooping limit rate 15

SW1(config-if-range)#ip arp inspection limit rate 15

SW1(config-if-range)#

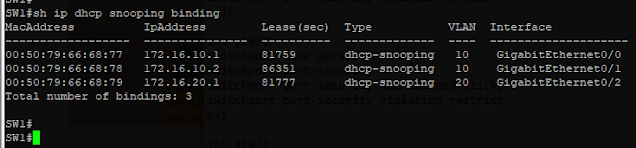

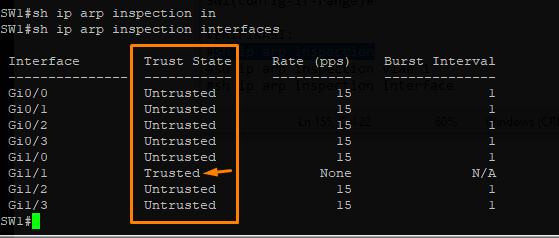

VERIFIKASI:

#sh ip arp inspection

#sh ip arp inspection vlan 1

#sh ip arp inspection vlan 1

#sh ip arp inspection interface

Sekarang cb ganti ip dgn statik ke ip yg lain

IP sebelumnya : 172.16.10.1/24 (dhcp)

IP diubah ke : 172.16.10.11/24 (statik)

Lalu ping ke komputer lain, hrsnya hasil reachable.

Kesimpulan

Jika diset ip nya dgn cara statik, tetpi tetp dgn ip lama (yg sdh terdaftar di ip dhcp snooping) itu tetap akn reply. Intinya disini kt tdk diijinkan ganti ke IP lain selain IP yg sdg tercatat di dhcp snooping binding.

IP sebelumnya : 172.16.10.1/24 (dhcp)

IP diubah ke : 172.16.10.11/24 (statik)

Lalu ping ke komputer lain, hrsnya hasil reachable.

Kesimpulan

Jika diset ip nya dgn cara statik, tetpi tetp dgn ip lama (yg sdh terdaftar di ip dhcp snooping) itu tetap akn reply. Intinya disini kt tdk diijinkan ganti ke IP lain selain IP yg sdg tercatat di dhcp snooping binding.

Veririfkasi Switch:

Perhatikan di switch ada notifikasi DHCP_SNOOPING_DENY dari DAI, bahwa ada user dgn MAC: 0050.7966.6877 IP: 172.16.10.11 yg mencoba melakukan ganti IP, dimana ip sebelumnya tercatat adalah 172.16.10.1 tp diganti ke 172.16.10.11 alhasil kedecth oleh swith. Oke..berarti implementasi DAI kt sdh behasil / sukses.

Catatan:

Jika ada kebutuhan kusus ingin mengubah ip secara manual / static, lakukan perintah ini, dgn mendaftarkan mac-addresnya ke ip ini, misal ip 172.16.10.11

ip source binding mac_address vlan vlan-id ip-address interface interface_name

ip source binding 00:50:79:66:68:77 vlan 10 172.16.10.11 interface gi0/0

5. IP Source Guard

IP snoofing adalah metode untuk mitigasi IP Spoofing yg disebut dengan IP Source Guard. IP Spoofing adalah cara memalsukan IP nya sendiri. Maksudunya begini, misal sebuah komputer dapat IP dari DHCP-server 192.168.10.4 dengan MAC 0050.7966.6807, lalu si komputer ini mencoba mengganti IP nya ke 192.168.10.5 maka ini bisa dilakukan. Akan tetapi dengan diaktifkannya IP-SG maka hal ini tdk bisa dilakukan dan akan terdetksi oleh IP-SG.

Beriktu command cara mengaktifkan IP Source Guard

int range gi0/0-1

ip verify source port-security

exit

int range gi0/2-3

ip verify sourceend

exit

VERIFIKASI:

# sh ip verify source

Summary Full Script (DHCP Snooping, Port Security, DAI, IPSG)

------------------------------------------------

interface range GigabitEthernet0/0-1

switchport access vlan 10

switchport mode access

switchport port-security mac-address sticky

switchport port-security

negotiation auto

ip verify source port-security

exit

interface GigabitEthernet0/2

switchport access vlan 20

switchport mode access

switchport port-security violation restrict

switchport port-security mac-address sticky

switchport port-security

negotiation auto

ip verify source

exit

interface GigabitEthernet0/3

switchport access vlan 20

switchport mode access

switchport port-security violation protect

switchport port-security

negotiation auto

ip verify source

end

SW1#

Posting Komentar untuk "Cisco | Security Layer 2"