Fortigate | SD-WAN vs SD-WAN - IPSec Site to Site - VPN

Topologi

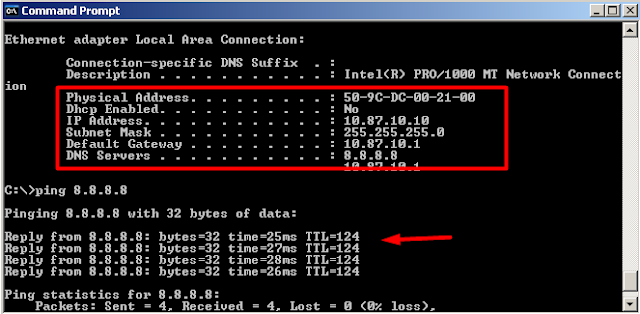

1. IP address dan DNS

2. Setting DNS

3. Setting SD-WAN (WAN1 dan WAN2) untuk jadikan member. Klik Network >> SD-WAN >>Tab SD-WAN-Zone, Klik Create New Pilih SD-WAN Member.

Hasilnya seperti berikut ini, untuk sementara hasilnya group dari virtual-wan link

3. Lalu buat SD-WAN Zones. Buat Zone internet dengan nama SD-WAN-Link-to-INternet dengan member interface WAN1 dan WAN2. Klik Network >> SD-WAN

>>Tab SD-WAN-Zone, Klik Create New Pilih SD-WAN Zone.

Dan hasil seperti berikut ini.

4. Setting Statik Route. Static Router >> Create New, lalu gatewaynya pilih SD yang barusan dibuat.

5. Setting SD-WAN Performance SLA. Klik Network >> SD-WAN

>>Tab Performance SLAs, Doble klick default DNS. Tambhakn interface WAN1 dan WAN2 sebagai member participant nya.

Maka hasilnya seperti berikut.

6. Setting SD-WAN Rules. Klik Network >> SD-WAN >>SD-WAN Rules. Klik New.

Maka hasilnya seperti berikut ini.

8. Langkah Terahir. Lakukan routing default ke arah internet dari LAN. Supaya LAN bisa akses keinternet.

Konfigurasi di SWIT-Site-A

hostname SW-SITE-A

int loop1

ip address 192.168.254.254 255.255.255.255

ip ospf 100 area 0

!

interface Ethernet0/0

description Linkto-FOrti-Aswitchport access vlan 100

!

interface Ethernet0/1

switchport access vlan 10

switchport mode access

!

interface Ethernet0/2

switchport access vlan 20

switchport mode access

!

interface Vlan10

no shut

description vlan10

ip address 10.87.10.3 255.255.255.0

standby 2 ip 10.87.10.1

standby 2 priority 110

standby 2 preempt

ip ospf 100 area 0

!

interface Vlan20

no shut

description vlan20

ip address 10.87.20.3 255.255.255.0

standby 2 ip 10.87.20.1

standby 2 priority 110

standby 2 preempt

ip ospf 100 area 0

!

interface Vlan100

no shut

description link-to-Forti-A

ip address 172.16.10.4 255.255.255.248

ip ospf 100 area 0

!

router ospf 100

router-id 192.168.254.254

!

ip route 0.0.0.0 0.0.0.0 172.16.10.1 name default

!

SW-SITE-A#

Config Router Internet (Metro-E)

hostname R-Metro

!

ip name-server 8.8.8.8

!

interface Ethernet0/0

ip address 103.10.0.2 255.255.255.252

ip nat inside

no shut

!

interface Ethernet0/1

description Link-to-FW-FG-01-P.4

ip address 203.10.0.2 255.255.255.252

ip nat inside

no shut

!

interface Ethernet0/2

description Link-to-FW-FG-02-P.3

ip address 203.10.1.2 255.255.255.252

ip nat inside

no shut

!

interface Ethernet0/3

description Link-to-FW-FG-02-P.4

ip address 103.10.1.2 255.255.255.252

ip nat inside

no shut

!

interface Ethernet1/0

description Link-INTERNET

ip address 10.0.137.100 255.255.255.0

ip nat outside

no shut

!

router ospf 1

redistribute static subnets

network 0.0.0.0 255.255.255.255 area 0

default-information originate

!

ip nat inside source list 1 interface Ethernet1/0 overload

ip route 0.0.0.0 0.0.0.0 10.0.137.1

!

access-list 1 permit any

!

R-Metro#

Testing dan Verifikasi.

PING Dari PC-user

Samapai Tahap ini SD-WAN internet sudah selesai.

=====================================================================

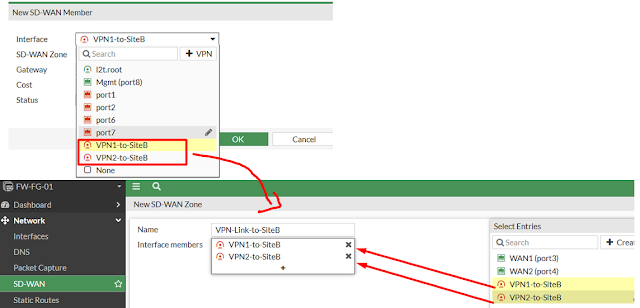

Tahap-II : SD-WAN VPN IPSec

VPN1-to-SiteB

Sekarang setting Link VPN1-to-Site-B supaya SiteA dan SIteB bisa komunikasi antar segment LAN/Server lewat PVN.

1. Setting VPN. Klik VPN >> IPSec Wizard >> Custom

VPN1-to-SiteB

Sekarang setting Link VPN1-to-Site-B supaya SiteA dan SIteB bisa komunikasi antar segment LAN/Server lewat PVN.

1. Setting VPN. Klik VPN >> IPSec Wizard >> Custom

Then..Pilih Custom, lalu Klik Next..

Lalu lengkapi isian berikut sesuai screesnhot. Pada bagian Pahase2 segment network di summary saja menjadi Local: 10.87.0.0/16 dan Remote: 10.89.0.0/16.

VPN1-to-SiteB

Lau Lakukan Hal yang sama untuk VPN2-to-Site-B. 1. Setting VPN. Klik VPN >> IPSec Wizard >> Custom, klik Next

Lalu lengkapi isian berikut sesuai screesnhot. Pada bagian Pahase2 segment network di summary saja menjadi Local: 10.87.0.0/16 dan Remote: 10.89.0.0/24.

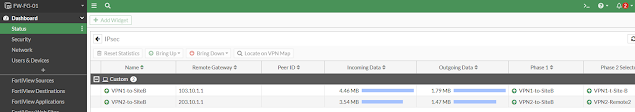

Setting SD-WAN Performance SLA. Setting Network >> SD-WAN >> Performance SLA, KLik Cretae New untuk membuat baru SLA, kita buat SLA dengan PING ke IP publik si lawan dari Site-A.

Sekarang Setting SD-WAN Rules. Klik Network >> SD-WAN >> SD-WAN Rules , KLik Cretae New untuk membuat Rules.

B. Seting Firewall Policy. Mengijinkan dari SiteB ke SiteA dan dari SIteb ke SiteA

Routing Statick. Untuk meng-routekan dari Site-to-Site B

Langka terahir. Untuk IP source Monitoring.

Lakukan Hal yang sama untu Firewall Forti SIte-B

Verifikas:

Posting Komentar untuk "Fortigate | SD-WAN vs SD-WAN - IPSec Site to Site - VPN "