|

Password:

You are forced to change your password. Please input a

new password.

New Password:

Confirm Password:

Welcome!

FortiGate-VM64-KVM # config system global

FortiGate-VM64-KVM (global) # set hostname FGT-LAB

FortiGate-VM64-KVM (global) # set timezone 53

FortiGate-VM64-KVM (global) # end

FGT-LAB # config system interface

FGT-LAB (interface) # edit port1

FGT-LAB (port1) # set mode static

FGT-LAB (port1) # set ip 192.168.101.1/24

FGT-LAB (port1) # set allowaccess ping

FGT-LAB (port1) # set alias ISP1

FGT-LAB (port1) # next

FGT-LAB (interface) # edit port2

FGT-LAB (port2) # set ip 192.168.102.1/24

FGT-LAB (port2) # set allowaccess ping

FGT-LAB (port2) # set alias ISP2

FGT-LAB (port2) # next

FGT-LAB (interface) # edit port3

FGT-LAB (port3) # set ip 10.0.1.254/24

FGT-LAB (port3) # set allowaccess ping http https ssh

FGT-LAB (port3) # set alias LAN

FGT-LAB (port3) # next

FGT-LAB (interface) # end

FGT-LAB # config router static

FGT-LAB (static) # edit 0

new entry '0' added

FGT-LAB (0) # set gateway 192.168.101.254

FGT-LAB (0) # set device port1

FGT-LAB (static) # end

FGT-LAB # config system dns

FGT-LAB (dns) # set primary 8.8.8.8

FGT-LAB (dns) # set secondary 8.8.4.4

FGT-LAB (dns) # end

FGT-LAB #

Latihan 1: Konfigurasi

Route Failover.

Pengecekan Konfigurasi Route. Masuk Network

> Static Routes. Kemudian menggunakan mouse klik kanan pada kolom, pilih Distance, Priority, kemudian klik Apply. Hasil

setelah di Apply.

Menambahkan

Static Route Untuk ISP2 Sebagai Backup. Masuk

ke Network > Static Route, klik Create

New.

Masukkan Administrative

Distance 20, dan Priority 5, seperti gambar di bawah ini.  Klik OK untuk menyimpan. Klik OK untuk menyimpan.

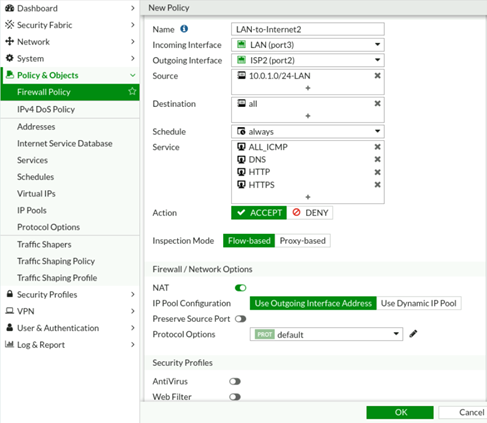

Membuat Firewall Policy. Kemudian membuat 2 policy, LAN-to-Internet1 dan LAN-to-Internet2

seperti gambar dibawah ini.

Klik OK

untuk menyimpan.

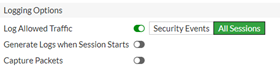

Klik

OK untuk menyimpan. Firewall

Policy menjadi seperti di bawah

ini.

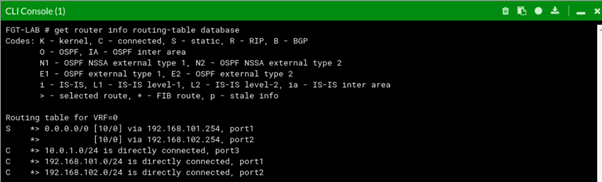

Pengecekan Routing Table. Masuk ke console. Ketik perintah: get router info routing-table all

Ketik perintah: get router info

routing-table database.Konfigurasi Health Check. Ketik perintah: config system link-monitor, seperti di bawah ini.

config system link-monitor

edit ISP-1-monitor

set srcintf port1

set server 8.8.8.8

set gateway-ip 103.10.10.1

set protocol ping

set update-static-route enable

end

config system link-monitor

edit ISP-2-monitor

set srcintf port2

set server 8.8.8.8

set gateway-ip 203.10.10.1

set protocol ping

set update-static-route enable

end

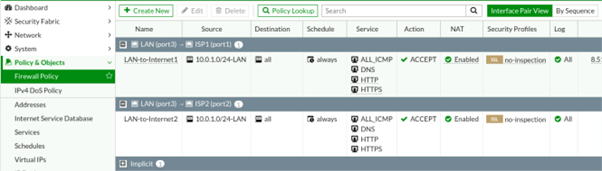

Kemudian pada Dashboard > Routing Monitor

Pengetesan dari User-LAN.

Kemudian dari User-LAN mengakses beberapa website, setelah itu masuk ke Log & Report seperti gambar di

bawah ini, user mengakses internet dilewatkan melalui port1. Pengetesan Routing Failover. Test failover yaitu Internet port1 terputus, kemudian pada Dashboard > Network.

Pada Log

& Report > Event > System Event, mendeteksi port1 down, seperti

di bawah ini. Pada

Log & Report > Forward Traffic,

port1 down sehingga internet dilewatkan melalui port2.

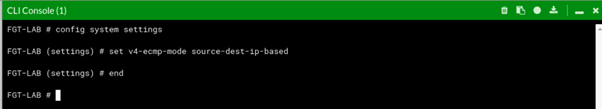

Latihan 2: Equal Cost Multipath (ECMP) & Policy

Routing. Konfigurasi Administrative Distance. Menyamakan Administrative Distance dan Priority ,

pada Network > Static Route,

kemudian seperti pada gambar di bawah ini.Ubah Metode ECMP Load Balancing. Pada Console, ubah load balancing method menjadi

source-dest-ip-based, seperti di

bawah ini.config system settings set v4-ecmp-mode source-ip-based end

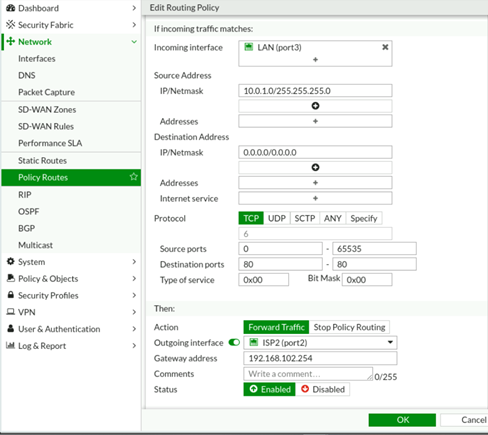

Verifikasi ECMP. Ketik perintah: get router info routing-table database. Konfigurasi Policy Route untuk Trafik HTTPMasuk Network

> Policy Routes, klik Create New. Source Address 10.0.1.0/24

Destination port 80 diarahkan ke port2 ISP2, seperti di bawah ini. Verifikasi Policy Route.

Masuk ke Dashboard

> Network, cari Widget Routing, seperti dibawah ini. Dari User-LAN mengakses ke

beberapa website, kemudian masuk Log dan Report>Forward Traffic.

|

Posting Komentar untuk "Fortigate | Basic Config Firewall "